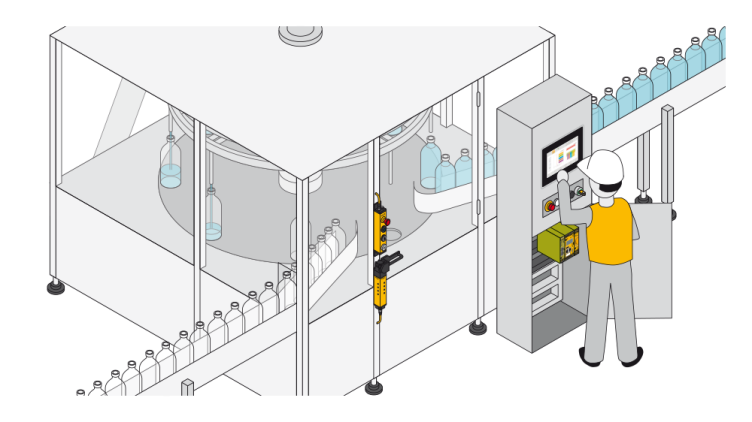

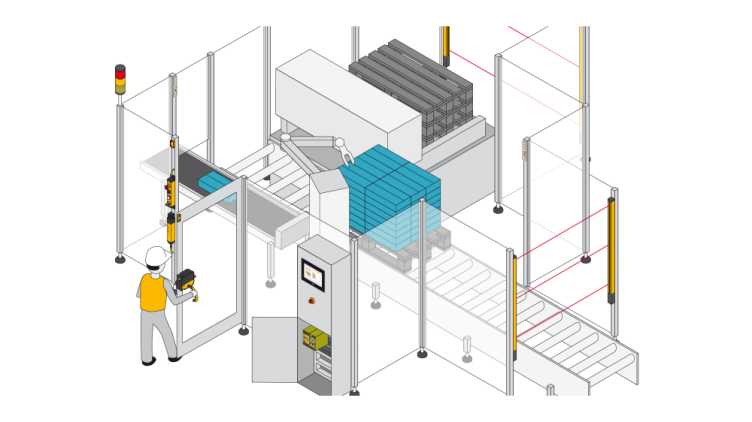

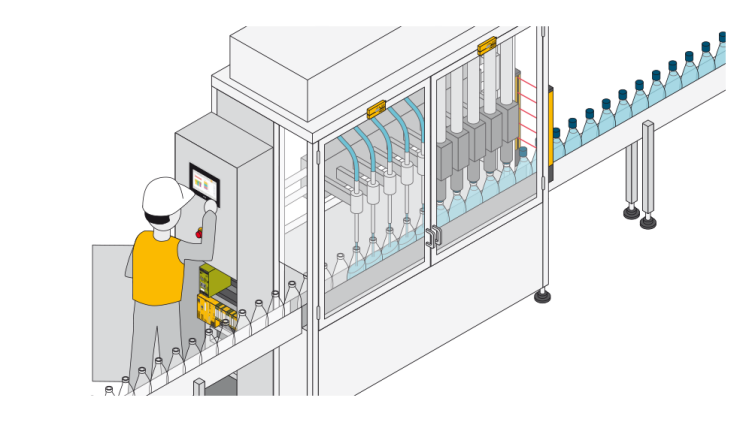

Avec notre gamme « Identification and Access Management », nous vous proposons une offre complète de produits, de solutions et de logiciels pour la mise en œuvre de tâches de sécurité, mais aussi de sûreté.

Vous trouverez ci-dessous plus d’informations sur les applications possibles, de la simple authentification à la sélection du mode de fonctionnement de sécurité, la sécurisation de la maintenance ainsi que la protection des données et des réseaux, en passant par les autorisations d’accès complexes et la gestion des accès. Découvrez la sécurité et sûreté dans un même système !