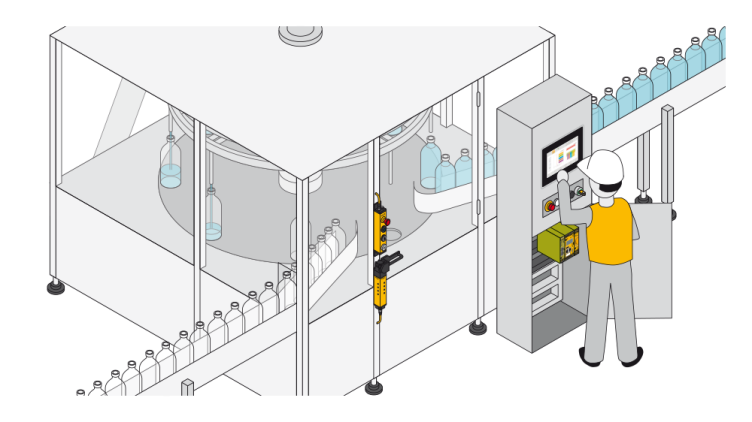

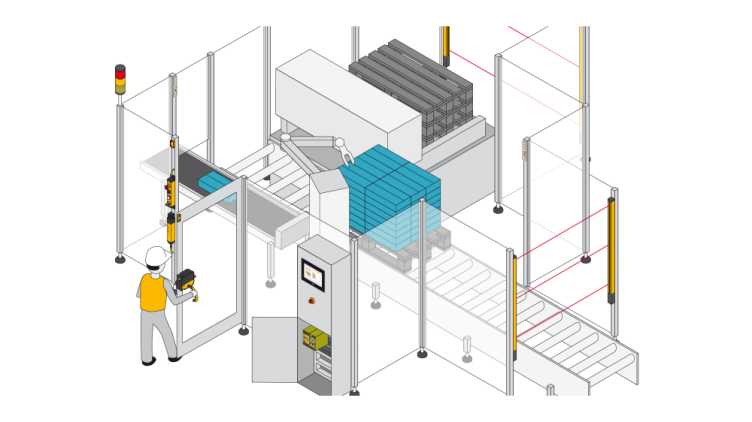

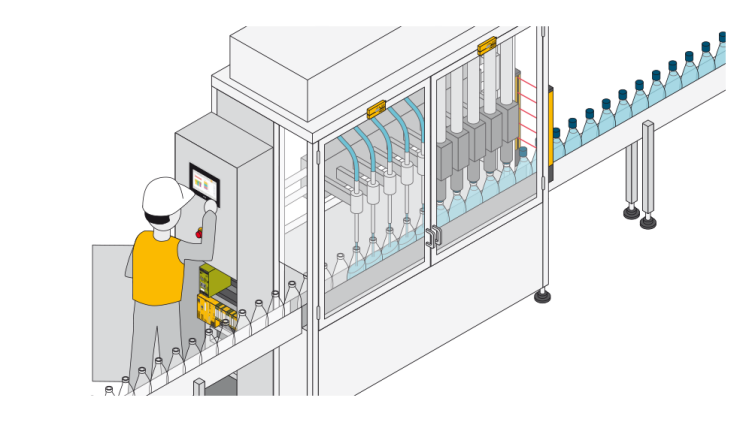

A través de nuestra gama "Identification and Access Management" ofrecemos una amplia selección de productos, soluciones y software para implementar tareas de seguridad y protección.

A continuación describimos con más detalle las posibles aplicaciones, desde la simple autenticación hasta la selección segura de modos de funcionamiento, protección para el mantenimiento y protección de segmentos y redes de datos, pasando por autorizaciones de acceso complejas y la gestión de accesos. Seguridad y protección en un solo sistema.