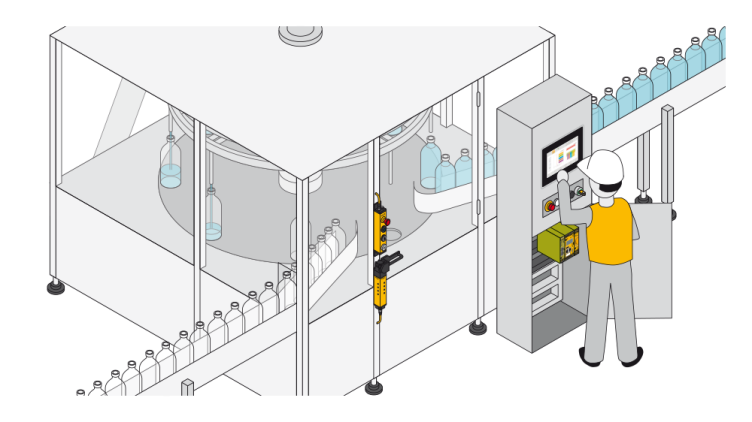

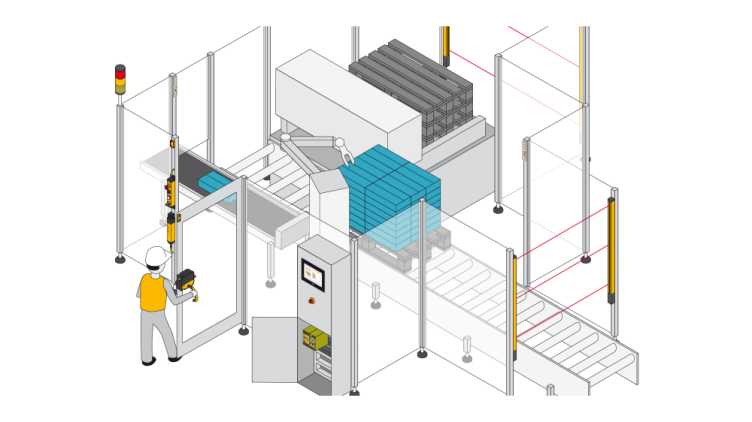

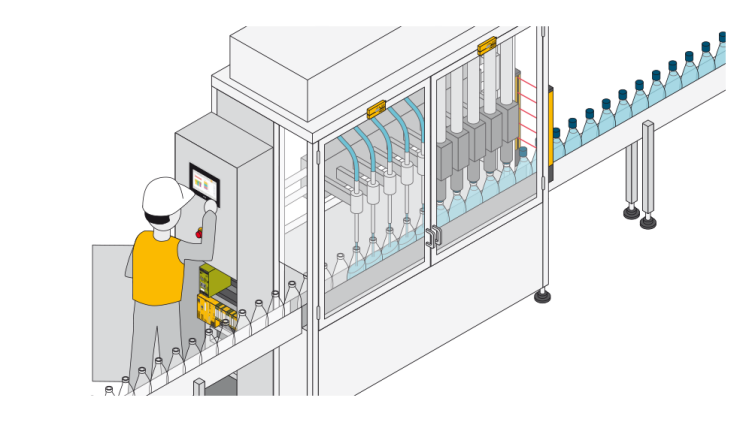

Mit unserem „Identification and Access Management“ Portfolio bieten wir Ihnen ein umfassendes Angebot an Produkten, Lösungen und Software zur Umsetzung von Safety, als auch Security Aufgaben.

Nachfolgend erfahren Sie mehr über mögliche Anwendungen, von der einfachen Authentifizierung über komplexe Zugangsberechtigungen und das Zutrittsmanagement bis zur sicheren Betriebsartenwahl, der Wartungssicherung sowie der Absicherung von Daten und Netzwerken. Erleben Sie Safety und Security in einem System!