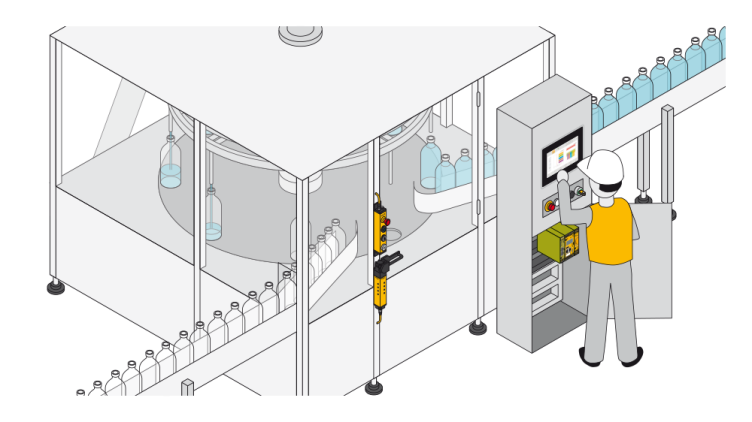

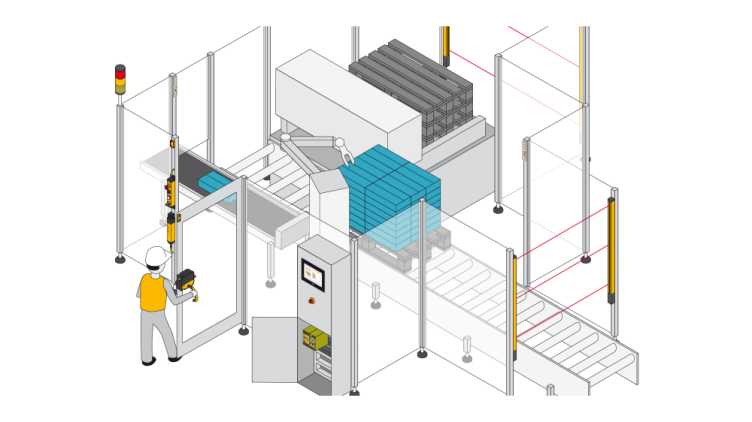

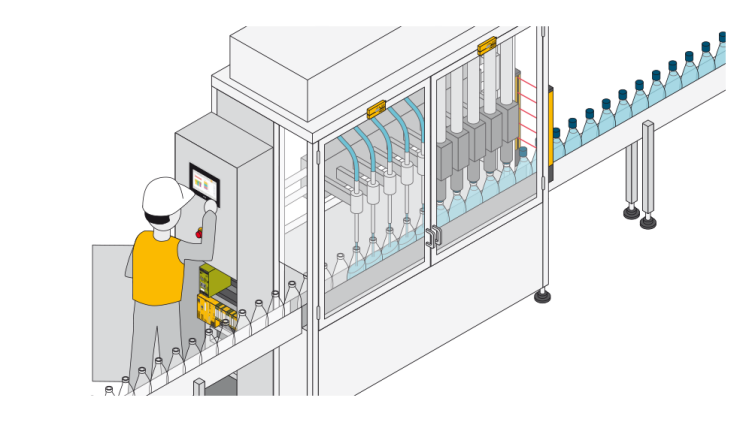

O sistema de seleção do modo operacional e de autorização de acesso PITmode oferece, além da comutação funcional segura do modo operacional através do automonitoramento até PL d Cat 3, segundo a EN ISO 13849-1, ou SIL CL 2, segundo a EN 62061, o controle dos direitos de acesso, tornando-se a solução ideal para suas máquinas. Com suas chaves eletrônicas, ele oferece significativamente mais segurança do que a chave clássica. E isso porque as chaves clássicas muitas vezes ficam presas nas máquinas, oferecendo tão pouca segurança quanto a proteção por senha, que geralmente é conhecida por todos.

Com o PITmode fusion, você pode usar todos os comandos de failsafe. A unidade de avaliação segura detecta o modo operacional prescrito, avalia-o e faz a comutação com segurança funcional. Com o minicontrolador PNOZmulti 2 ou o sistema de automação PSS 4000, a implementação é ainda mais simples, pois a unidade de avaliação segura para a leitura do modo de operação já está incluída como um bloco de funções. A seleção do modo operacional é realizada por botão (PITmode flex) ou toque em um painel PMI (PITmode flex visu).

Mais informações sobre o sistema de seleção do modo operacional e de autorização de acesso PITmode