Die internationale Normenreihe IEC 62443 „Industrielle Kommunikationsnetze - IT-Sicherheit für Netze und Systeme“ befasst sich mit IT-Sicherheit in der Automatisierung. Das Themenspektrum reicht von der Risikoanalyse über Anforderungen für den sicheren Betrieb bis hin zur sicheren Entwicklung von Produkten (Security by Design). Damit ist die IEC 62443 die derzeit beste Orientierungshilfe für Anlagenbetreiber und Gerätehersteller, um Industrial Security effektiv umzusetzen.

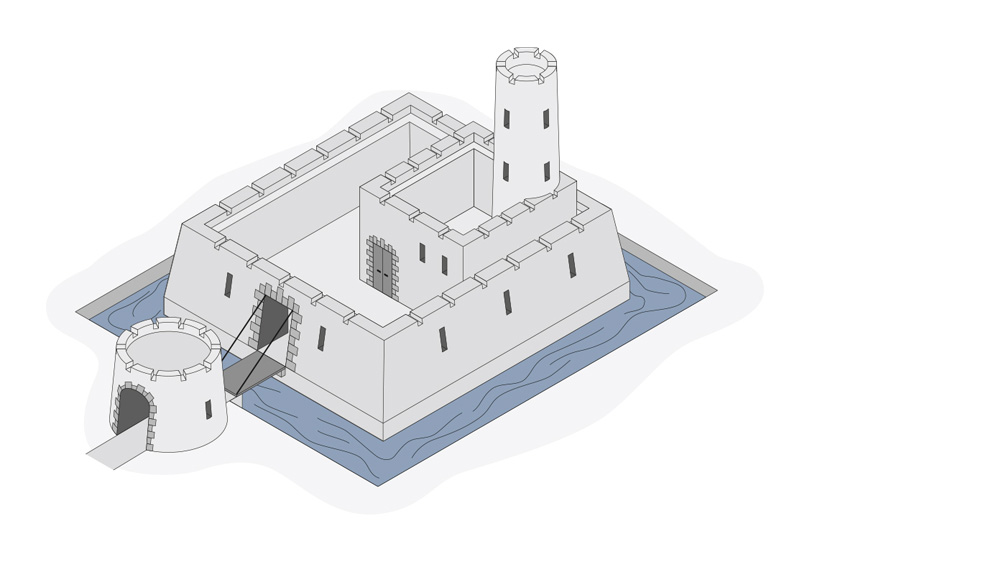

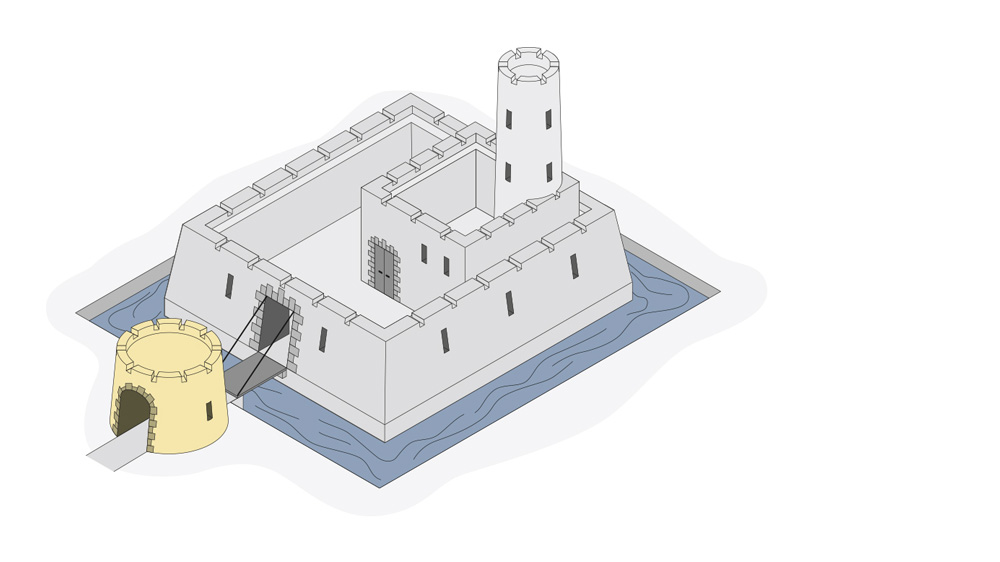

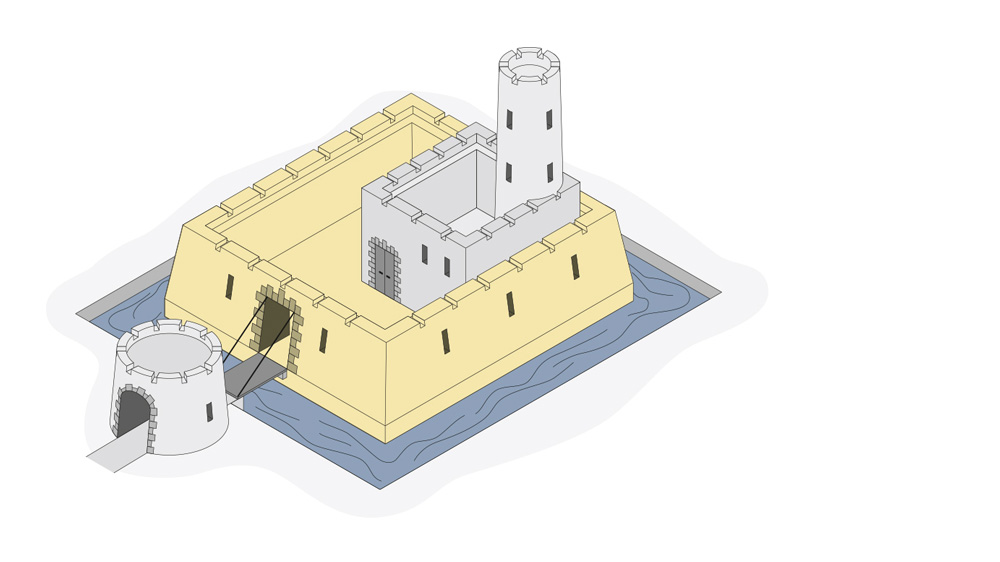

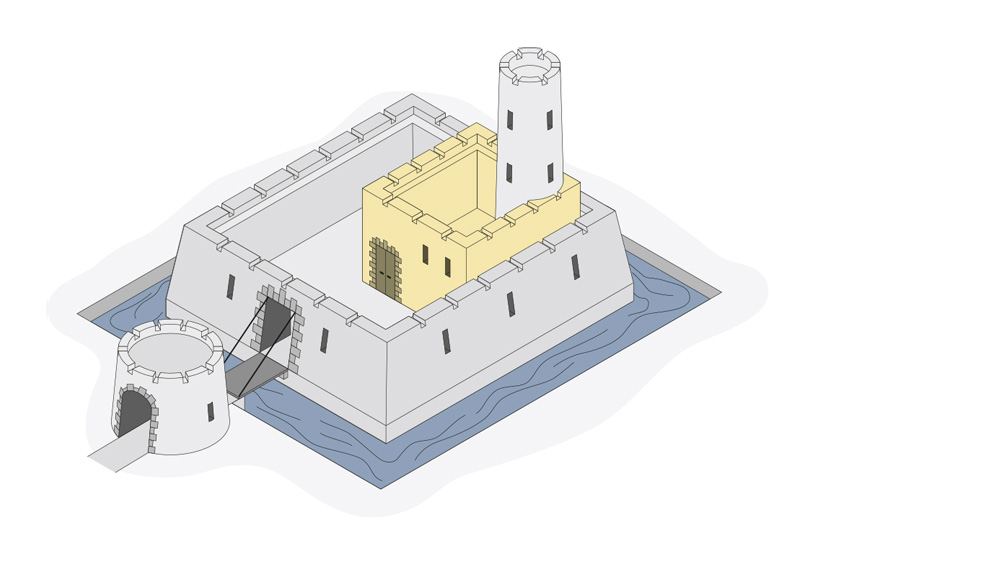

Sie betrachtet fünf Bereiche: die grundlegenden Anforderungen an Industrial Security, das Prinzip der Zonen und Kommunikationskanäle (Zones and conduits), die Security Level, den Security-Lebenszyklus sowie die Risikoanalyse.

Security Normenreihe IEC 62443

Die wichtigsten Normenteile im Überblick:

| Für Komponentenhersteller | Für Systemintegratoren | Für Betreiber |

|---|---|---|

| 62443-4-1 Entwicklungsprozess | 62443-2-4 Richtlinien und Vorgehensweisen | 62443-2-4 Richtlinien und Vorgehensweisen |

| 62443-4-2 Security-Funktionen für die Komponente | 62443-3-2 Security-Funktionen für Automatisierungs- und Steuerungssysteme | 62443-2-1 Betrieb und Service |

|

62443-3-3 Security-Funktionen für das gesamte Automatisierungs- und Steuerungssystem |

Produktentwicklung gemäß Norm für Industrial Security doppelt sicher

Wir sind Experte für Sicherheit. Es ist uns wichtig, dass unsere Produkte nicht nur sicher, sondern auch secure sind. Deswegen haben wir TÜV Süd beauftragt, unsere Entwicklungsprozesse unter die Lupe zu nehmen und auf Grundlage der Norm IEC 62443-4-1 zu prüfen. Sie definiert eine sichere Entwicklung von Produkten, den „Security Development Lifecycle Prozess“ (SDL-Prozess). Dieser Ansatz betrachtet bereits beim Entwurf eines neuen Produkts mögliche Security-Eigenschaften. Er soll sicherstellen, dass alle Security-Risiken in einem Produkt mithilfe einer Modellierung der Bedrohungen erkannt und idealerweise im Produkt während des Entwicklungsprozesses behoben werden.

Das Ergebnis des Audits: Die Entwicklung von Pilz hat die Anforderungen der Norm erfüllt und entspricht dem SDL-Prozess. Damit können wir nun mit Sicherheit sagen: Pilz entwickelt nicht nur safe, sondern auch secure!

Gemäß TÜV Süd werde die Entwicklung sicherer Produkte nach IEC 62443-4-1 bei Pilz sehr ernst genommen und schaffe eine solide Basis für nachfolgende Produkt-Zertifizierungen.

Grundlegende Anforderungen an Industrial Security

Zu den grundlegenden Anforderungen (Foundational requirements) an Security zählen:

- Identifizierung und Authentifizierung

- Nutzungskontrolle

- Systemintegrität

- Vertraulichkeit der Daten

- Eingeschränkter Datenfluss

- Rechtzeitige Reaktion auf Ereignisse

- Verfügbarkeit der Ressourcen

Für jede dieser grundlegenden Anforderungen sind weitere Systemanforderungen definiert, auf Basis derer man Security-Maßnahmen umsetzen kann.

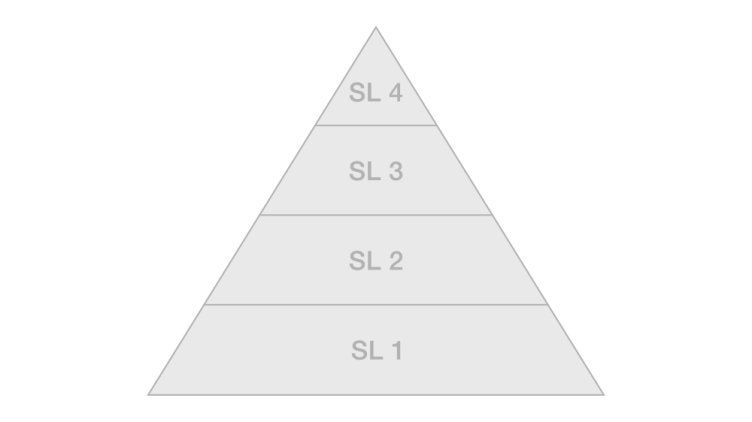

Security Level

Security Level definieren das Sicherheitslevel, das Anlagenbetreiber oder Hersteller mithilfe von Sicherheitsmaßnahmen erreichen wollen. Aufschluss darüber gibt eine Risikobeurteilung im Vorfeld. Während dieser wird definiert, was geschützt werden soll und ermittelt wie hoch die Wahrscheinlichkeit ist, dass dieses Gut angegriffen wird. Dementsprechend wird das Security Level (SL) gewählt. SL-2, sprich Schutz vor „absichtlicher Beeinträchtigung/Manipulation mit einfachen Mitteln, wenig Ressourcen, normalen Fähigkeiten und ohne spezielle Motivation“ sollte heutzutage als Mindeststandard verstanden werden. Um diesen Mindeststandard zu halten, muss das Unternehmen einen gewissen Security-Reifegrad besitzen. Die beste Firewall bringt nichts, wenn die Mitarbeiter eines Unternehmens weiterhin Passwörter auf Post-its an den PC-Bildschirm kleben oder keine Updates ausführen. Je stärker sich daher das Unternehmen mit dem Thema Security befasst, desto höher fällt der Schutz insgesamt aus. Wichtig ist daher ein ganzheitliches Security-Konzept. So kann die Application Firewall SecurityBridge als Teil eines Gesamtkonzepts zu einem hohen Security Level beitragen.

Die Security Level im Überblick:

Security Level 1: Schutz gegen einfachen oder zufälligen Missbrauch

Security Level 2: Schutz gegen absichtlichen Missbrauch mit einfachen Mitteln.

Security Level 3: Schutz gegen absichtlichen Missbrauch mit fortgeschrittenen Mitteln

Security Level 4: Schutz gegen absichtlichen Missbrauch mit fortgeschrittenen Mitteln und umfangreichen Ressourcen

Industrial Security Risikobeurteilung

Der Security-Entwicklungsprozess ist eine Erweiterung des allgemeinen Produkt-Entwicklungsprozesses. Ein grundlegender Aspekt eines normgerechten Security-Entwicklungsprozesses (nach IEC 62443-4-1 – Secure product development lifecycle requirements) ist die Durchführung einer Risikobeurteilung. Sie deckt auf, welchen Gefahren und Risiken aus dem „Cyber-Raum“ ein Produkt ausgesetzt ist und welche Maßnahmen ergriffen werden müssen, um diese zu minimieren.

Die Security Risikobeurteilung sollte immer in den folgenden 6 Schritten durchgeführt werden:

- Assets identifizieren: Was möchte ich schützen?

- Bedrohungen analysieren: Welche Risiken bestehen bei dem zu schützenden Gut?

- Relevante Schutzziele ermitteln: Welche Ziele möchte ich erreichen?

- Risiken analysieren und bewerten: Wie hoch ist die Wahrscheinlichkeit, dass ein Risiko eintritt?

- Schutzmaßnahmen wählen und umsetzen: Wie kann ich vor möglichem Risiko schützen?

- Resilienzmanagement: Was ist nach einem Angriff zu tun? Wie kann ich Security stärker im Unternehmen verankern?

Industrial Security Lebenszyklus

Security ist ein „moving target“ d.h. Security verändert sich während des Lebenszyklus eines Produkts. Angreifer entwickeln immer bessere Methoden, um Abwehrmaßnahmen zu überwinden. Daher müssen die Maßnahmen gegen Cyberbedrohungen kontinuierlich verbessert werden. Die Verantwortung dafür liegt in erster Linie bei den Anlagenbetreibern. Eine effektive Security-Strategie kann die Lebensdauer ihrer Anlagen erhöhen. Maschinenbauer und Komponentenhersteller sollten die Betreiber sofort über neue Sicherheitsprobleme informieren. Sie müssen Updates für die Software ihrer Geräte bereitstellen, damit ihre Kunden Schwachstellen beheben können. Sind auch Systemintegratoren in den Prozess eingebunden, fungieren sie als Mittler zwischen Hersteller und Betreiber. Wichtig ist, dass alle Beteiligten über den gesamten Lebenszyklus der Produkte hinweg eng zusammenarbeiten. Nur dann kann ein hoher Schutz das Ergebnis sein.

Mehr zu Security 4.0

Pilz GmbH & Co. KG

Felix-Wankel-Straße 2

73760 Ostfildern

Deutschland

Telefon: +49 711 3409-0

E-Mail: pilz.gmbh@pilz.de

Telefon: +49 711 3409 444

E-Mail: support@pilz.com

Amerika

- Mexiko: +52 55 5572 1300

- Brasilien: + 55 11 4942-7032

- Vereinigte Staaten (gebuehrenfrei): +1 877-PILZUSA (745-9872)

- Kanada: +1 888-315-PILZ (315-7459)

Europa

- Irland: +353 21 4804983

- Österreich: +43 1 7986263-444

- Finnland: +358 10 3224030 / +45 74436332

- Italien: +39 0362 1826711

- Russland: +7 495 6654993

- Spanien: +34 938497433

- Dänemark: +45 74436332

- Schweiz: +41 62 889 79 32

- Deutschland: +49 711 3409 444

- Belgien: +32 9 321 75 70

- Türkei: +90 216 5775552

- Niederlande: +31 347 320477

- Frankreich (gebuehrenfrei): +33 3 88104000

- Schweden: +46 300 13990 / +45 74436332

- Portugal: +351 229 407 594

- Großbritannien: +44 1536 460866

Asien-Pazifik

- Südkorea: +82 31 778 3390

- Neuseeland: +64 9 6345350

- Japan: +81 45 471 2281

- Taiwan: +886 2 25700068

- Singapur: +65 6829 2920

- Thailand: +66 210 54613

- China: +86 400-088-3566

- Australien (gebuehrenfrei): +61 3 9560 0621 / 1300 723 334